教育行业GandCrab勒索病毒应急处置方案

360企业安全集团

2019年03月

目录

一、病毒事件概述... 3

二、样本分析情况... 4

三、日志分析情况... 7

四、病毒传播方式... 8

五、紧急处置方案... 9

六、病毒检测工具... 10

七、360应急响应联络方式... 11

一、病毒事件概述

随着信息技术在教育行业的广泛应用和深度融合,在教育系统、教育设备、教育环境等纷纷融入信息化元素的同时,也加大了攻击者对于教育行业相关教育数据的关注程度和攻击面,使支撑教育教学的底层网络系统、业务系统等在网络安全面临的威胁也持续加大。黑客入侵教务管理平台窃取或倒卖学生学籍信息、篡改学校网站造成不良影响、植入勒索病毒到大量校园网电脑终端等信息安全事件逐渐增多,部分案例甚至造成了很大的社会影响。

近日,360 企业安全收到多起遭受GandCrab5.2版本勒索病毒攻击事件反馈,如广东省某中学,江苏省某教育发展中心。经分析此次病毒木马涉及到多个变种,传播途径多样包括WebLogic漏洞、CVE-2019-7238,NexusRepository Manager 3 远程代码执行漏洞、钓鱼邮件、网页挂马等。

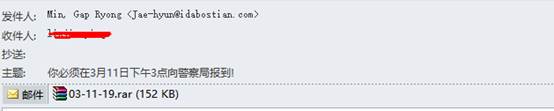

例如,在某攻击邮件中会发送如下内容:

邮件标题为“你必须在 3 月 11 日下午 3 点向警察局报到!”

发件人邮箱为:Jae-hyun@idabostian.com

发件人名称:Min,Gap Ryong

如图:

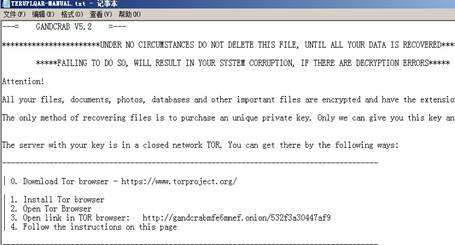

运行附件内的恶意软件后,可以确认是 GandCrab V5.2 版本:

GandCrab 勒索病毒家族在国内传播广泛,曾使用鱼叉邮件、U 盘蠕虫、感染压缩包、下载器、远程桌面爆破、永恒之蓝、Web 服务器漏洞等各种方式传播,在 GandCrab V5.2 版本病毒的传播途径中又开启了网页挂马方式,据 360 威胁情报中心监测显示,精心构造的挂马网站会通过色情站点等广告联盟渠道进行传播,对访客实施网页挂马攻击。当 GandCrab 被执行后会对计算机内的文件进行高强度的加密,并需要限时支付赎金后才能恢复被加密的文件。由于不能获得作者的解密密钥,目前的加密实现上也还未找到可利用的漏洞,故GandCrab v5.2 版本暂时没有免费的解密方法和工具。

根据本次事件特征分析,除已受到攻击单位外,其它同类型单位也面临风险,需积极应对,Gandcrab 5.1之前版本的解密工具:http://lesuobingdu.360.cn。

二、样本分析情况

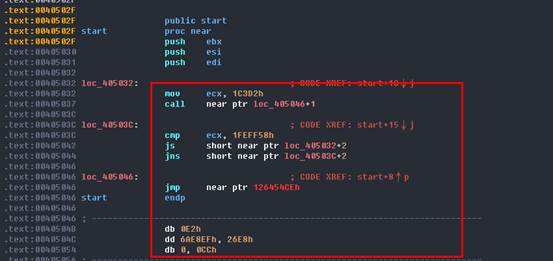

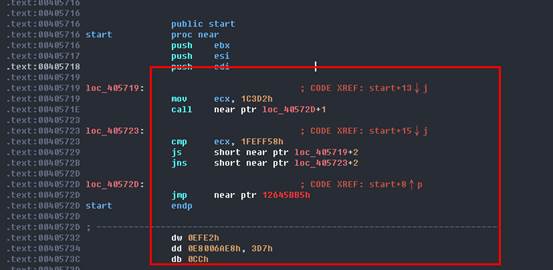

与5.1版本相比,变化不大。此次更新的 GandCrab V5.2 版本,与之前 5.1 版本的更新幅度不大,主要是更新了外层免杀处理,其两个版本的花指令混淆方式保持一致。

图表 GandCrab5.2

图表 GandCrab5.1

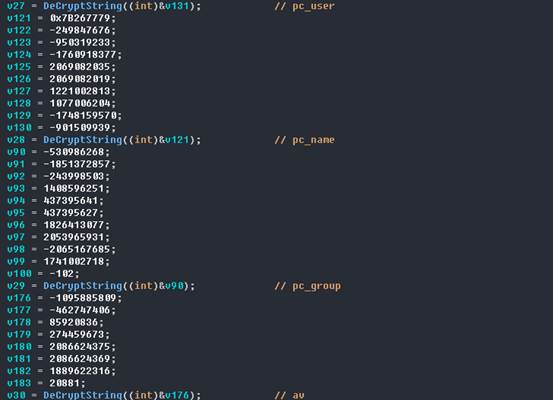

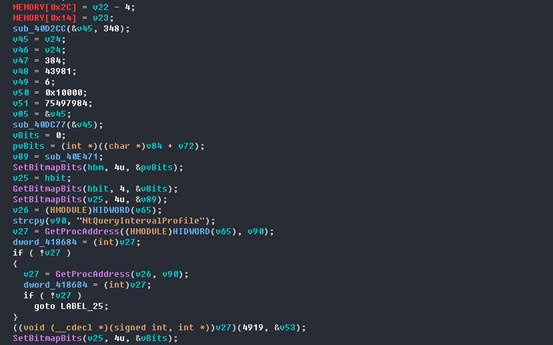

病毒执行后,首先会进行终端信息收集,包括:计算机用户名、用户组、安装的杀软信息、系统版本、ip 地址、磁盘类型、磁盘剩余空间等:

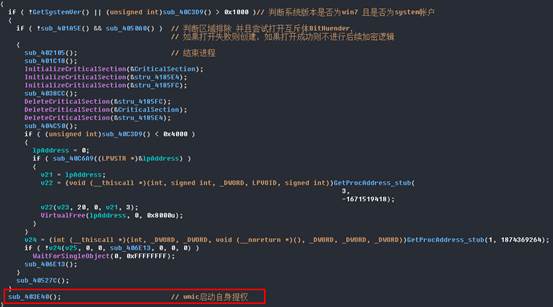

此次 5.2 版本的提权手法与 5.1 保持一致,使用 wmi、CVE-2018-8120、CVE-2018-8440 漏洞进行提权。

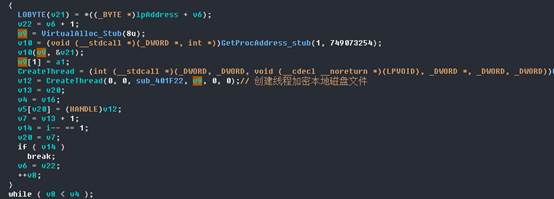

创建线程加密本地磁盘文件

三、日志分析情况

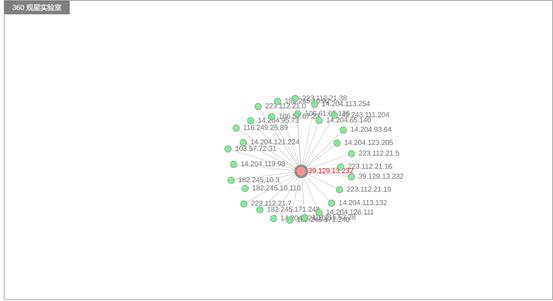

通过RDP远程桌面攻击服务器,可以关联分析出如下图所示情况:

四、病毒传播方式

目前已知的传播方式如下:

1. 定向鱼叉攻击邮件投放;

2. 垃圾邮件批量投放传播;

3. 网页挂马攻击;

4. 利用 CVE-2019-7238(NexusRepository Manager 3 远程代码执行漏洞)进行传播;

5. 利用 WebLogic CVE-2017-10271 漏洞进行传播;

6. 利用自动化机制病毒进行传播(https://mp.weixin.qq.com/s/R-Ok96U5Jb2aaybUfsQtDQ):

a) 通过 RDP、VNC 等途径进行爆破并入侵;

b) 利用 U 盘、移动硬盘等移动介质进行传播;

c) 捆绑、隐藏在一些破解、激活、游戏工具中进行传播 ;

7. 感染 Web/FTP 服务器目录并进行传播主要传播端口为: 445、135、139 、3389、5900 等端口。

五、紧急处置方案

结合教育部关于防范勒索病毒攻击的相关通知要求,针对此类病毒应急处置方案建议如下:

【紧急处置】

1. 控制已发现被攻陷主机,采取措施防止蔓延:下线已发现招攻陷主机,扫描暴露到公网的主机和端口、紧急关停。

2. 摸清楚受害主机范围,对中招主机进行处置:通过天眼网络流量分析、天擎病毒扫描或漏洞扫描等方式,筛查出受害主机范围,对中招主机下线然后查杀,及时升级服务程序并安装相应补丁。

【未感染主机与加固】

1. 在网络边界防火墙上全局关闭3389端口或只对特定IP开放。

2. 开启Windows防火墙,尽量关闭3389、445、139、135等不用的端口。

3. 避免使用弱口令,每台服务器设置唯一口令,且复杂度要求采用大小写字母、数字、特殊符号混合的组合结构,口令位数足够长(15位、两种组合以上)。

4. 在windows中禁用U盘的自动运行功能,不打开来历不明的邮件。

5. 安装天擎防病毒(带防爆破功能)和服务器加固,及时更新病毒库。

6. 如用户处存在虚拟化环境,建议用户安装360网神虚拟化安全管理系统,进一步提升防恶意软件、防暴力破解等安全防护能力。

7. 升级邮件系统的防护策略,部署邮件安全检测防护系统,对勒索邮件、钓鱼邮件予以检测和拦截。

8. 部署流量监控设备,开展全流量深度分析工作,以及时发现安全攻击事件,并可对攻击事件在流量中进行追踪溯源。

六、病毒检测工具

对于 GandCrab V5.2 变种文件,360 天擎可以查杀以及拦截:相关联的所有样本已于3 月 3 日--- 13 日 在 360 云安全中心加黑,联网客户无需升级病毒库即可支持对该病毒的查杀;隔离网用户也不必恐慌,在 3 月 13 日例行病毒库升级之后即可有效查杀所有已知变种。

此外,天擎文档防护功能有效拦截病毒的加密行为 ,即便用户没来得及升级病毒库,也不会受其影响。